INSISS

Que es la seguridad informática ?

Contenido :

Definición:Es la disciplina encarga de proteger la privacidad e integridad de la información almacenada en los sistema informáticos.

Tenemos que detectar, detener y defendernos de las amenazas que surgen constantemente en nuestro entorno informático, debido a que la mayoría de las amenazas provienen desde fuera, la seguridad en Internet es primordial para un buen funcionamiento de nuestra red de cómputo.

El principal objetivo de estas amenazas son los dispositivos de los usuarios finales, por lo que debemos tener definido protocolos de uso y programas de filtrado y protección de la información que descargan, comparte o crean.

Tipos de amenazas

Nuestros equipos informáticos y principalmente nuestra información confidencial están en constante ataque y amenaza, ya sea directa o indirecta, es decir, que sea en contra especifica de nuestros recursos o puramente aleatorio y tenga efecto por la falta de protección.

Malware

Los programas maliciosos o malware que engloban una gran variedad de clasificaciones definidas por la forma que se infectan en los dispositivos su principal objetivo es la información privada ya sea para dañarla o extraerla.

- Virus – Se replican agregando su código a documentos o aplicaciones válidas, que cuando son ejecutadas en otros dispositivos se vuelven a propagar.

- Gusanos - A diferencia de los virus estos se propagan de forma automática a través de vulnerabilidades del sistema operativo en la red infectando otros equipos.

- Troyanos - Software mal intencionado oculto en forma de un programa inofensivo que permite el control remoto del equipo infectado

- Rootkits - El mismo objetivo del troyano con la diferencia que se oculta modificado ligeramente los archivos del sistema operativo

- Spyware – Se instalan de forma automática a través de vulnerabilidades de los navegadores cuando se navegan en sitios de dudosa procedencia cuyo objetivo es el monitoreo de las actividades.

- Adware – Muy similar en todas formas al spyware, a diferencia que su principal objetivo es el mostrar publicidad no solicitada.

Ingenieria social

La ingeniería social se basa en el engaño o manipulación de usuario para extraer información personal, principalmente contraseñas y datos bancarios, siendo proporcionados por el propio usuario sin llegar a vulnerar el sistema.

- Phishing - Principalmente definida por los correos masivos suplantando la identidad de instituciones bancarias para hacer que el usuario envié sus datos confidenciales como contraseña o información de tarjetas.

Denegación de servicio

El ataque de denegación de servicio DoS por sus siglas en inglés para un ataque desde un equipo o desde múltiples equipos, su principal objetivo es la saturación de los recursos del equipo víctima, negando el servicio a usuarios legítimos.

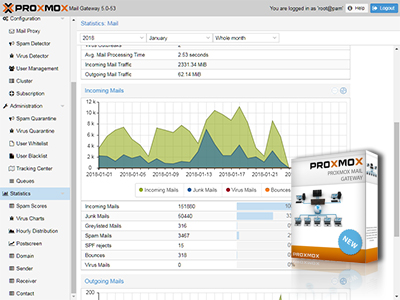

- SPAM - Correo basura enviado masivamente a correos legítimos o inexistentes provocando la saturación de los recursos del servidor de correos electrónicos.

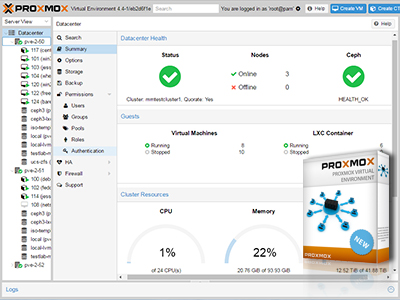

- BotNet - Es una red de equipos informáticos infectados con malware que permite la ejecución remota de instrucciones para el uso mal intencionado de recursos informáticos en un solo equipo víctima.

Intrusos

Los intrusos informáticos van desde un criminal a un usuario legítimo con malas intenciones y acceso a información no autorizada, realizan sus intentos de acceso o ataques a provechando vulnerabilidades tanto de software como de políticas de configuración.

- Exploit - Explotar las vulnerabilidades de sistemas para obtener acceso no autorizado, información delicada o la inhabilitación del sistema o servicio.

- Spoofing - El atacante suplanta la identidad de otro equipo informático para ganar acceso no autorizado o revelar vulnerabilidades en los sistemas.

- Hijacking - El atacante secuestra o interviene en una conexión establecida para obtener o enviar información de una sesión de comunicación privada o protegida.

- Ataque de fuerza bruta - Cuando el atacante intenta lograr el acceso probando múltiples usuarios y/o contraseñas o cualquier otro método de validación.

Vulnerabilidades

Las vulnerabilidades más antiguas son las más conocidas, junto con una inexistente política de chequeo, permite múltiples puntos de riesgos a la información.

- Errores de usuarios - La falta de políticas de seguridad y permisos innecesarios, sus acciones comunes pueden causar problemas de seguridad.

- Falta de actualizaciones - Errores de programación en los sistemas y/o aplicaciones pueden ser explotados y usados para tomar control o poner en riesgo la información.

- Configuraciones incorrectas - Permisos de acceso y flujo de datos innecesarios aumenta el margen de ataque a los sistemas informáticos.